एनएमएपी के लिए उन्नत उपयोग

इस श्रृंखला के पहले भाग से निम्नलिखित समय पर, nmap की कुछ और उन्नत सुविधाओं को देखने का समय है। मूल पोर्ट स्कैन से शुरू करना, -vv ध्वज जोड़कर स्कैन के बारे में अधिक जानकारी प्राप्त करना संभव है:

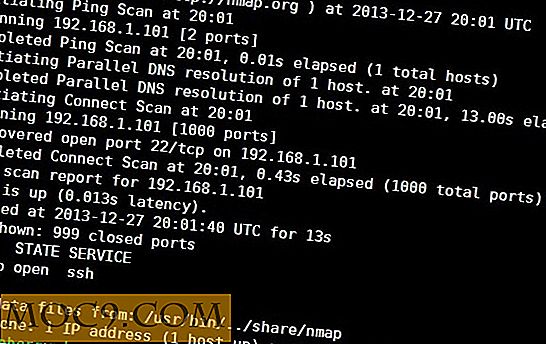

nmap -vv 1 9 2.168.1.101

आउटपुट इस तरह कुछ दिखाई देगा:

पहले भाग में, हमने देखा कि पते की एक श्रृंखला को स्कैन कैसे करें। स्कैन करने का एक और तरीका है लेकिन इस बार सबनेट मास्क से बिट्स की संख्या निर्दिष्ट करके:

एनएमएपी 1 9 2.168.1.1/24

उपर्युक्त आदेश सभी होस्टों को 1 9 2.168.1.0 से 1 9 2.168.1.255 तक स्कैन करेगा जो उस नेटवर्क पर 255.255.255.0 का सबनेट मास्क है। हालांकि बड़े सबनेट मास्क संभव हैं (उदाहरण के लिए 255.255.0.0 है / 16) यह nmap को बड़ी संख्या में मेजबान स्कैन करने का कारण बनता है और अधिकतर इससे बचा जाना चाहिए।

मेजबानों की सूची बनाने के लिए -sL प्राप्त करने के लिए यह स्कैन करेगा, -sL ध्वज का उपयोग करें:

nmap -sL 1 9 2.168.1.1/24

इस मामले में, आउटपुट 1 9 2.168.1.0 से शुरू होने वाले पते (प्रति पंक्ति एक) की सूची होगी और 1 9 2.168.1.255 को समाप्त होगा।

यदि आपके नेटवर्क पर मेजबान हैं जो स्कैन किए जाने के लिए ऑब्जेक्ट करते हैं (घुसपैठ का पता लगाने सिस्टम के साथ सर्वर कहें या फ़ायरवॉल उपकरणों के कुछ प्रकार), तो आप अलग- -exclude ध्वज का उपयोग कर एक निश्चित पते को छोड़ने के लिए -exclude बता सकते हैं। निम्न उदाहरण सभी होस्टों को .0 से .255 तक स्कैन करेगा लेकिन 1 9 2.168.1.4 नहीं:

nmap 192.168.1.1/24 - 1 9 2.168.1.4 शामिल करें

चुपके

खुले बंदरगाहों की तलाश करते समय, nmap कई अलग-अलग प्रकार की स्कैनिंग विधि का उपयोग कर सकता है। नेटवर्क कनेक्शन टीसीपी प्रोटोकॉल का उपयोग कर स्थापित कर रहे हैं। यह परिभाषित करता है कि डेटा के कौन से पैकेट भेजने और उत्तर क्या होना चाहिए। कनेक्शन स्थापित करने के लिए, पहले एक एसईएन पैकेट मेजबान को भेजा जाता है। यदि बंदरगाह खुला है और मेजबान कनेक्शन स्वीकार करने के इच्छुक है तो यह एक SYN-ACK पैकेट वापस भेजकर जवाब देता है। फिर ग्राहक कनेक्शन को पूरा करने के लिए एक एसीके पैकेट भेज देगा। इस कनेक्शन का उपयोग तब वेब ब्राउज़र और ईमेल प्रोग्राम जैसे सॉफ़्टवेयर द्वारा किया जाता है। जब एक सामान्य उपयोगकर्ता खाते से बुलाया जाता है, तो यह ठीक है कि प्रत्येक बंदरगाह स्कैन किए जाने के लिए nmap क्या करता है। यदि कोई कनेक्शन स्थापित किया गया है, तो बंदरगाह को खुले होने की सूचना दी गई है।

लेकिन अगर रूट खाते से nmap को बुलाया जाता है या sudo का उपयोग किया जाता है, तो यह एक अलग प्रकार के स्कैन के लिए डिफ़ॉल्ट होता है जिसे अर्ध-खुली स्कैनिंग कहा जाता है। इस परिदृश्य में, nmap निम्न स्तर के टीसीपी पैकेट स्वयं बनाता है (अंतर्निहित ऑपरेटिंग सिस्टम को इसकी तरफ से करने के बजाय) और जब इसे एसईएन-एसीके प्राप्त होता है, तो यह एसीके के साथ जवाब नहीं देता है और इसलिए एक पूर्ण कनेक्शन है स्थापित नहीं। लेकिन मेजबान ने एक एसईएन-एसीके के साथ जवाब दिया, इसका मतलब है कि बंदरगाह खुला है और पूर्ण कनेक्शन के लिए उपलब्ध है। अर्ध-खुली स्कैनिंग का लाभ यह है कि यह तेज़ है और यह सर्वर कनेक्शन को लॉग ऑन करने के लिए बंदरगाह पर सुन रहा है।

आप यह सुनिश्चित कर सकते हैं कि -sS ध्वज का उपयोग करके आधे खुले स्कैनिंग का उपयोग किया जा रहा है। जब -vv के साथ संयुक्त हो, तो आप मेजबान की जांच के लिए "SYN Stealth Scan" के उपयोग की रिपोर्टिंग nmap देख सकते हैं। पूर्ण आदेश यहां दिया गया है:

sudo nmap -sS -vv 192.168.1.101

यह भी ध्यान दें कि nmap अब उत्पन्न कच्चे पैकेट की संख्या की एक रिपोर्ट देता है ताकि यह आधे खुले स्कैन कर सके।

सभी क्रिसमस के पेड़ की तरह जलाया

उल्लेख करने के लायक एक और प्रकार का स्कैन है और यह नल स्कैन और उसके दोस्तों - एफआईएन स्कैन और क्रिसमस स्कैन है। टीसीपी मानक में, एक छोटा सा अनुभाग होता है जो एक टीसीपी कार्यान्वयन को बताता है कि अगर गलत झंडे वाले पैकेट प्राप्त होते हैं तो क्या करना है। इस "लूप होल" का व्यावहारिक परिणाम यह है कि पोर्ट, बंद होने पर बंदरगाह बंद होने पर किसी भी पैकेट में सीएनएन, आरएसटी, या एसीके बिट्स नहीं लौटाए जाएंगे और पोर्ट बंद होने पर कोई प्रतिक्रिया नहीं होगी। nmap इसका उपयोग विकृत पैकेट भेजकर और प्रतिक्रिया देखने के लिए इंतजार कर रहा है कि इसका कोई जवाब है या नहीं।

नल स्कैन, जिसे -sN का उपयोग करके बुलाया जाता है, पैकेट हेडर में कोई बिट सेट नहीं करता है। -sF स्कैन, -sF, टीसीपी फिन बिट और क्रिसमस स्कैन सेट करता है, -sX, -sX, पीएसएच, और यूआरजी झंडे सेट करता है। इसे क्रिसमस स्कैन कहा जाता है क्योंकि पैकेट अब क्रिसमस के पेड़ की तरह जलाया जाता है!

यदि मेजबान आरएसटी पैकेट के साथ जवाब देता है तो बंदरगाह बंद हो जाता है, कुछ नहीं और बंदरगाह खुला रहता है।

निष्कर्ष

जैसा कि हम देख सकते हैं, nmap एक शक्तिशाली उपकरण है और इसे चुपके या ओवर स्कैनिंग के लिए समान रूप से डिजाइन किया गया है। आखिरी प्रयोग के रूप में, निम्न आदेशों को आज़माएं कि यह पता लगाने के लिए कि मेजबान मेजबान वास्तव में मेजबान स्कैन किए बिना आपके स्थानीय नेटवर्क पर कौन से मेजबान जीवित हैं, बल्कि केवल अपने मैक पते मांगने के लिए:

sudo nmap -PR -vv 192.168.1.1/24

-PR ध्वज मेजबान के मैक पते (एआरपी का उपयोग करके) के लिए पूछने के लिए -PR का कारण बनता है और यदि प्रतिक्रिया प्राप्त होती है तो मेजबान को जिंदा चिह्नित कर देगा।