एनएमएपी का उपयोग करने के लिए शुरुआती गाइड

nmap एक नेटवर्क स्कैनिंग उपकरण है जिसका उपयोग पोर्ट स्कैनिंग, सेवा गणना और ओएस फिंगरप्रिंटिंग सहित विभिन्न प्रकार के नेटवर्क खोज कार्यों के लिए किया जा सकता है।

उबंटू या रास्पियन उपयोग पर एनएमएपी स्थापित करने के लिए:

sudo apt-nmap इंस्टॉल करें

लिनक्स संस्करणों के लिए जो yum तरह yum उपयोग करते हैं, इसे रूट के रूप में चलाएं:

yum इंस्टॉल nmap

सबसे सरल आमंत्रण केवल उस मशीन का होस्टनाम या आईपी पता प्रदान करना है जिसे आप स्कैन करना चाहते हैं। nmap मशीन को स्कैन करेगा यह देखने के लिए कि कौन से बंदरगाह खुले हैं। उदाहरण के लिए:

एनएमएपी 1 9 2.168.1.101

सभी टीसीपी / आईपी कनेक्शन प्रत्येक नेटवर्क सेवा को विशिष्ट रूप से पहचानने के लिए पोर्ट नंबर का उपयोग करते हैं। उदाहरण के लिए, पोर्ट 80 पर वेब ब्राउज़र कनेक्शन बनाए जाते हैं; ईमेल पोर्ट 25 पर भेजे जाते हैं और पोर्ट 110 पर डाउनलोड किए जाते हैं; पोर्ट 22 पर सुरक्षित खोल कनेक्शन बनाए जाते हैं; और इसी तरह। जब nmap पोर्ट स्कैन करता है, तो यह दिखाता है कि कौन से बंदरगाह खुले हैं और कनेक्शन प्राप्त करने में सक्षम हैं। बदले में, यह इंगित करता है कि रिमोट मशीन पर कौन सी सेवाएं चल रही हैं।

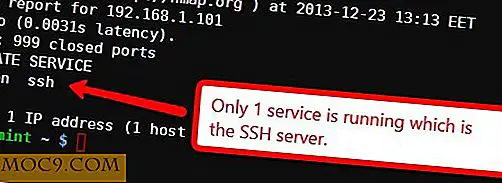

सुरक्षा बिंदु से, मेजबान पर चल रही कम सेवाएं, जितनी अधिक सुरक्षित होती हैं। ऐसा इसलिए है क्योंकि कम "छेद" हैं जो हमलावर मशीन का प्रयास करने और एक्सेस करने के लिए उपयोग कर सकते हैं। यह देखने के लिए प्रारंभिक जांच करने का भी एक उपयोगी तरीका है कि कोई सेवा चल रही है (और कनेक्शन स्वीकार कर रहा है)। मेरे उबंटू सर्वर का एक त्वरित स्कैन इस तरह दिखता है:

यह पता -sV लिए कि कौन सा सॉफ़्टवेयर प्रत्येक खुले बंदरगाहों के पीछे सर्वर प्रदान कर रहा है -sV विकल्प का उपयोग करें:

एनएमएपी-एसवी 1 9 2.168.1.101

रास्पबेरी पीआई के परिणाम यहां दिए गए हैं:

nmap ने सही ढंग से पता चला है कि ओपनएसएसएच सर्वर का इस्तेमाल पीआई पर एसएसएच सेवा प्रदान करने के लिए किया जा रहा है। टूल यह भी नोट करता है कि पीआई लिनक्स चला रहा है!

nmap -O विकल्प का उपयोग कर उन्नत ऑपरेटिंग सिस्टम का पता लगाने में सक्षम है। ऑपरेटिंग सिस्टम का पता लगाने के लिए, रूट विशेषाधिकारों के साथ nmap को चलाने की जरूरत है। उबंटू और रास्पियन के लिए:

sudo nmap -O 192.168.1.43

Windows XP मशीन के विरुद्ध किए गए स्कैन से आउटपुट यहां दिया गया है:

यदि आप एक समय में एक से अधिक होस्ट स्कैन करना चाहते हैं, तो nmap आपको एकाधिक पते निर्दिष्ट करने या पता श्रेणी का उपयोग करने की अनुमति देता है। एक से अधिक होस्ट स्कैन करने के लिए बस पैरामीटर सूची में अतिरिक्त पते जोड़ें (प्रत्येक को स्पेस द्वारा अलग किया गया है)। उदाहरण के लिए 1 9 2.168.1.1, 1 9 2.168.1.4 और 1 9 2.168.1.43 पर खुले बंदरगाहों के लिए स्कैन करने के लिए, उपयोग करें:

एनएमएपी 1 9 2.168.1.1 1 9 2.168.1.4 1 9 2.168.1.43

पता श्रेणी निर्दिष्ट करने के लिए डैश प्रतीक का उपयोग करें। उदाहरण के लिए अपने नेटवर्क पर पहले पांच होस्ट स्कैन करने के लिए आप इसका उपयोग कर सकते हैं:

एनएमएपी 1 9 2.168.1.1-5

आउटपुट इस तरह कुछ दिखता है:

पहला होस्ट मिला है जो मेरे इंटरनेट सेवा प्रदाता (पता 1 9 2.168.1.1 पर) द्वारा प्रदान किया गया राउटर है और दूसरा मेरा रास्पबेरी पीआई (1 9 2.168.1.4 पर) है।

कुकबुक और सारांश

हालांकि nmap उपयोग करने में आसान है, यह उन्नत सुविधाओं की एक श्रृंखला प्रदान करता है। इस श्रृंखला में अगला भाग कुछ और उन्नत उपयोगों को छूएगा, लेकिन यहां बंद होने पर अन्य आदेशों की एक छोटी सूची है जो आपको उपयोगी मिल सकती हैं:

यह जांचने के लिए कि क्या कोई विशिष्ट बंदरगाह खुला है -p पोर्ट नंबर या पोर्ट नाम के बाद, उदाहरण के लिए:

nmap -p ssh 192.168.1.4

उस बंदरगाह से जुड़े सॉफ़्टवेयर के संस्करण को निर्धारित करने के लिए इसे -sV ध्वज के साथ जोड़ा जा सकता है:

nmap -p ssh -sV 1 9 2.168.1.4

यह पता -sn लिए कि आपके नेटवर्क पर कौन से मेजबान जीवित हैं -sn ध्वज का उपयोग करें। यह सिर्फ पते सीमा में निर्दिष्ट मेजबान ping करेगा। उदाहरण के लिए:

nmap -sn 1 9 2.168.1.1-254

चेतावनी के समापन शब्द के रूप में, उन होस्ट्स के खिलाफ स्कैन न चलाएं जिन्हें आप नियंत्रित नहीं करते हैं या स्कैन करने की अनुमति नहीं देते हैं। अत्यधिक स्कैनिंग को हमले के रूप में व्याख्या किया जा सकता है या अनावश्यक रूप से सेवाओं को बाधित कर सकता है।

छवि क्रेडिट: BigStockPhoto द्वारा फाइबर नेटवर्क सर्वर