ओपन पोर्ट्स के लिए अपने लिनक्स कंप्यूटर की जांच के लिए NMap का उपयोग कैसे करें

लिनक्स सिस्टम को सुरक्षित करने का एक प्रमुख हिस्सा अप्रयुक्त बंदरगाहों को लॉक कर रहा है ताकि उन्हें एक्सेस करने से रोक दिया जा सके और आखिरकार हमलावरों द्वारा अपहरण कर लिया जा सके।

लिनक्स सिस्टम सर्वर बनने के लिए बनाए जाते हैं, इसलिए हमलावर एक समझौता प्रणाली का उपयोग करने का प्रयास करेंगे, भले ही वह सिस्टम डेस्कटॉप बनने के लिए सेट किया गया हो।

एनएमएपी जैसे उपकरणों के उपयोग के माध्यम से, आप यह पता लगा सकते हैं कि आपके लिनक्स सिस्टम पर कौन से बंदरगाह खुले हैं, अवांछित और अप्रयुक्त सेवाओं को रोकें, और संभावित रूप से उन बंदरगाहों को iptables के साथ बंद कर दें।

एनएमएपी स्थापित करें

सबसे पहले, आपको एनएमएपी स्थापित करने की आवश्यकता है। यह एक प्रसिद्ध और सम्मानित सुरक्षा उपकरण है, इसलिए यह लगभग हर वितरण के आधिकारिक भंडारों में उपलब्ध है। इसे उबंटू पर स्थापित करने के लिए, निम्न चलाएं।

sudo apt इंस्टॉल nmap

एक स्कैन करें

इस तरह के एक साधारण कमांड लाइन उपकरण होने के बावजूद, एनएमएपी में अलग-अलग परिस्थितियों में विभिन्न स्कैन करने के लिए कई विकल्प हैं। आपको इसके लिए सभी की आवश्यकता नहीं होगी, लेकिन वे सीखने के उद्देश्यों के लिए अपने नेटवर्क पर प्रयोग करने लायक हो सकते हैं।

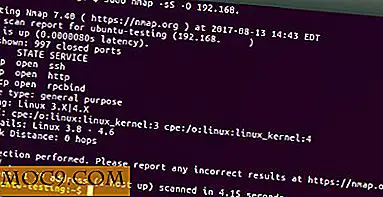

आपको बस इतना करना है कि आप अपने कंप्यूटर का एक सरल स्कैन करें। एनएमएपी आपके कंप्यूटर पर सबसे आम बंदरगाहों के माध्यम से खोज करेगा और देखें कि कौन से लोग खुले हैं और उपयोग में हैं।

अपने कंप्यूटर को स्कैन करने के लिए आपको इसके आईपी पते की आवश्यकता होगी। यदि आप इसे नहीं जानते हैं, तो टर्मिनल में ifconfig को ढूंढने के लिए चलाएं।

एक बार आपके कंप्यूटर का आईपी हो जाने के बाद, आप एनएमएपी के साथ स्कैन करने के लिए इसका इस्तेमाल कर सकते हैं।

sudo nmap -sS -O 192.168.1.100

अपने कंप्यूटर के आईपी को कमांड में बदलें। एनएमएपी में कुछ सेकंड लगेंगे, जबकि यह आपके कंप्यूटर को स्कैन करेगा, यह आपको दिखाएगा कि कौन सी सेवाएं चल रही हैं और कौन से बंदरगाह खुले हैं या नहीं। (वे सभी खुले रहेंगे।) यह आपको यह बताने की भी कोशिश करेगा कि उस बंदरगाह का उपयोग किस सेवा का उपयोग कर रहा है। यह जानकारी का एक बहुत ही महत्वपूर्ण टुकड़ा है। अगर एनएमएपी सेवा की खोज कर सकता है तो इसका ध्यान रखें।

यदि आप अपने कंप्यूटर के बारे में एनएमएपी से अधिक जानकारी चाहते हैं, तो इसे ध्वजांकित करने के लिए -A ध्वज का उपयोग करने का प्रयास करें।

सुडो एनएमएपी-ए 1 9 2.168.1.100

आपको एक टन अधिक जानकारी दिखाई देगी, जिनमें से अधिकतर आपको वास्तव में आवश्यकता नहीं होगी, जब तक कि आप कुछ संभावित रूप से संदिग्ध न हों।

अंत में, यदि आप सुपर पैरानोइड बनना चाहते हैं, तो आप अपने कंप्यूटर पर हर पोर्ट को स्कैन कर सकते हैं। इसमें काफी समय लगेगा। उनमें से हजारों हैं।

sudo nmap -sS -O -p- 1 9 2.168.1.100

बंदरगाहों

एनएमएपी की खुली बंदरगाहों पर नज़र डालें। क्या आप जानते हैं कि वे सब क्या हैं? क्या आप नियमित रूप से उन सभी का उपयोग कर रहे हैं? यदि आपने किसी भी प्रश्न के लिए "नहीं" का उत्तर दिया है, तो यह जांच के लायक है।

सबसे पहले, उबंटू और अन्य डेबियन-आधारित वितरण एक अजीब तरीके से सेवाओं को संभालते हैं। वे प्रत्येक प्रोग्राम शुरू करते हैं जो स्वचालित रूप से इंस्टॉल होने पर सेवा के रूप में चलता है। हालांकि यह सुविधाजनक लग सकता है, यह वास्तव में समझ में नहीं आता है। आप कभी भी सर्वर पर एक अनइंस्टॉल सेवा चलाने के लिए नहीं जा रहे हैं, इसलिए आपको इसे नियमित रूप से उपयोग के लिए कॉन्फ़िगर करने के लिए तुरंत सेवा लेनी होगी।

यह मालिक के ज्ञान के बिना चलने वाली "प्रेत" सेवाओं के साथ एक समस्या भी पैदा करता है। जब वे एक प्रोग्राम स्थापित करते हैं तो पैकेज प्रबंधक कई निर्भरताओं में खींचते हैं। अधिकांश समय आप उन सभी के माध्यम से नहीं पढ़ते हैं, खासकर अगर आप भीड़ में हैं। इसका मतलब है कि आपके कंप्यूटर पर पृष्ठभूमि में आपके ज्ञान या सहमति के बिना सेवाएं चल सकती हैं। यह आपके द्वारा खोजे गए किसी अज्ञात खुले बंदरगाहों का कारण हो सकता है।

लिनक्स सिस्टम पर उपयोग में आने वाले कुछ सबसे आम बंदरगाह यहां दिए गए हैं:

- 21 - एफ़टीपी

- 22 - एसएसएच

- 25 - एसएमटीपी (ईमेल भेजना)

- 53 - डीएनएस (डोमेन नाम सेवा)

- 80 - HTTP (वेब सर्वर)

- 110 - पीओपी 3 (ईमेल इनबॉक्स)

- 123 - एनटीपी (नेटवर्क टाइम प्रोटोकॉल)

- 143 - आईएमएपी (ईमेल इनबॉक्स)

- 443 - एचटीटीपीएस (सुरक्षित वेब सर्वर)

- 465 - एसएमटीपीएस (सुरक्षित ईमेल भेजें)

- 631 - सीयूपीएस (प्रिंट सर्वर)

- 993 - आईएमएपीएस (सुरक्षित ईमेल इनबॉक्स)

- 995 - पीओपी 3 (सुरक्षित ईमेल इनबॉक्स)

ज़ाहिर है, ज़ाहिर है, और यदि आप साधारण से पूरी तरह से एक पाते हैं, तो इसे ऑनलाइन देखें। यदि आप जानबूझकर उस सेवा को चलाने के दौरान इन में से कोई भी नहीं पाते हैं, तो इसे बंद करें।

सेवाओं को बंद करना

तो आपने अपने कंप्यूटर पर चल रही कुछ अवांछित सेवाओं को खोला है। यह एक बड़ा सौदा नहीं है। आप उन्हें बंद करने और उन्हें अक्षम करने के लिए Systemd का उपयोग कर सकते हैं ताकि अगली बार जब आप अपने कंप्यूटर को बूट कर सकें तो स्टार्टअप पर नहीं चलते हैं।

sudo systemctl रोक apache2

उपरोक्त आदेश apache2 वेब सर्वर को रोकता है। फिर, यदि आप इसे स्टार्टअप पर अक्षम करना चाहते हैं, तो अगला आदेश चलाएं।

sudo systemctl apache2 अक्षम करें

वह प्रत्येक सेवा के लिए करें जिसे आप चलने से रोकते हैं। यदि आपके पास सेवा का सही नाम पता लगाने में कठिन समय है, तो आप सेवा निर्देशिका में क्या सूचीबद्ध कर सकते हैं।

sudo ls -lah /etc/init.d

Iptables के साथ ब्लॉक बंदरगाहों

यदि आप चीजों को एक कदम आगे ले जाना चाहते हैं और जिन पोर्टों का आप उपयोग नहीं कर रहे हैं उन्हें लॉक करना चाहते हैं, तो आप केवल उन पोर्ट्स को अनुमति देने के लिए iptables फ़ायरवॉल में नियम सेट अप कर सकते हैं जो आप उपयोग करते हैं और अन्य सभी ट्रैफिक को अवरुद्ध करते हैं।

यह एक पूरी तरह से अलग प्रक्रिया है, कि, यदि आप परिचित नहीं हैं, तो कुछ समय लगेगा। Iptables के साथ अपने लिनक्स डेस्कटॉप को सुरक्षित करने के बारे में और जानने के लिए, विषय पर हमारे आलेख देखें।

अगर कुछ गलत लगता है

आप वास्तव में कुछ संदिग्ध पर ठोकर खा सकते हैं। हो जाता है। कभी-कभी यह चिंतित होने के लिए कुछ भी नहीं है, अन्य बार यह हो सकता है। यह सुनिश्चित करने के लिए कि यह ऐसा कुछ नहीं है जो आपके कंप्यूटर को नुकसान पहुंचाए या इसके बारे में कुछ करे, तो आपको वायरस और रूटकिट्स के लिए अपने कंप्यूटर को स्कैन करना होगा।

संभावना पर संदेह करने से पहले, लिनक्स मशीन मैलवेयर से संक्रमित हो सकती है। अपनी मशीन को स्कैन करने के तरीके को जानने के लिए, हमारे लिनक्स मैलवेयर गाइड द्वारा ड्रॉप करें।

आगे जा रहा है

कोई फर्क नहीं पड़ता कि आपके स्कैन के परिणाम क्या थे, आपको यह देखने के लिए नियमित रूप से एनएमएपी के साथ अपने कंप्यूटर की जांच करनी चाहिए कि क्या कुछ संदिग्ध या अवांछित चल रहा है या नहीं। याद रखें कि घुसपैठियों के लिए अवांछित सेवाएं भी संभावित हमले की सतह हैं। एक दुबला मशीन एक और अधिक सुरक्षित मशीन है।

![बाओबाब: आपके डिस्क का उपयोग करने के लिए एक पेड़ [लिनक्स]](http://moc9.com/img/baobab-ring.jpg)

![आप जानते हैं कि आप जड़ रहे हैं ... [हास्य]](http://moc9.com/img/youarerooted-recoverymode.jpg)