WannaCry: दुनिया भर में कीड़ा है कि वर्म

प्राचीन नोर्स किंवदंतियों में जोरमुंगन्द्र नामक एक बड़े सांप की बात है, इतनी बड़ी है कि यह दुनिया को घेरती है और अपने दांतों के भीतर अपनी पूंछ रखती है।

इन तरह की शानदार किंवदंतियों को अक्सर मिथकों में ही कहा जाता है, लेकिन पिछले शुक्रवार को हमने वास्तविक जीवन डिजिटल "विश्व नागिन" का जन्म देखा, जो कि अब तक फैल गया है, जिसमें यह दुनिया भर में शामिल है, यूनाइटेड किंगडम के राष्ट्रीय जैसी सेवाओं को संक्रमित करता है स्वास्थ्य सेवा और दुनिया के अन्य हिस्सों में बड़ी कंपनियों जैसे स्पेन में टेलीफ़ोनिका।

हालांकि विशेषज्ञ अभी भी यह पता लगाने की कोशिश कर रहे हैं कि यह कीड़ा कैसे फैलती है और खतरे का सामना कैसे करें, हमारे पास क्या हुआ है और आप अपने सिस्टम को नुकसान पहुंचाने के लिए कार्रवाई कैसे कर सकते हैं, इसका एक अच्छा विचार है।

क्या हुआ?

12 मई 2017 को, एक बड़े पैमाने पर साइबर हमले ransomware के एक अज्ञात टुकड़े द्वारा किया गया था (यहां ransomware के बारे में और पढ़ें)। आखिरकार वानाक्रिया नाम दिया गया, यह स्थानीय सर्वर संदेश ब्लॉक (एसएमबी) के माध्यम से बिना मुद्रित सिस्टम के फ़िशिंग और शोषण के संयोजन का उपयोग करके 150 देशों में फैले अभूतपूर्व 230, 000 सिस्टमों को संक्रमित करने में कामयाब रहा।

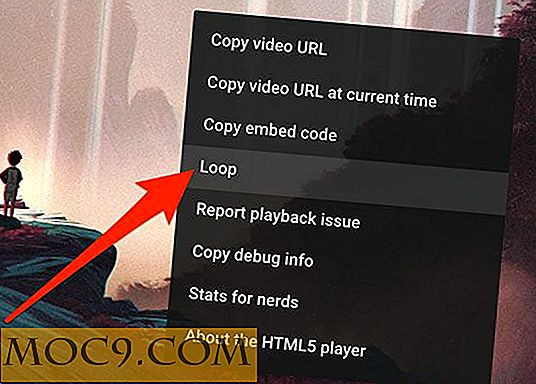

Ransomware आपको अपनी फाइलों से बाहर कर देगा और आपको एक स्क्रीन दिखाएगा (नीचे दिखाया गया है) जिसने बिटकोइन में $ 300 की मांग की ताकि वे तीन दिन के भीतर पहुंच सकें या फिर कीमत दोगुनी हो जाए।

यद्यपि यह है कि कैसे ransomware आम तौर पर संचालित होता है, वहां एक छोटी सी झटके थी जिसने इसे और भी तेजी से फैलाया। WannaCry ने एसएमबी में एक दोष का लाभ उठाया (जो फ़ाइल और प्रिंटर साझा करने के लिए ज़िम्मेदार है) जिसने इसे उसी सबनेट के भीतर अन्य कंप्यूटरों पर फैलाने की अनुमति दी। इसने पूरे नेटवर्क को बर्खास्त करने के लिए केवल एक कंप्यूटर का संक्रमण लिया। यह मूल रूप से एनएचएस और अन्य बड़े संस्थानों के लिए संक्रमण को दुःस्वप्न बना देता है।

शायद यहां उल्लेख करने के लिए एक और उल्लेखनीय बात यह है कि एसएमबी शोषण एक महीने पहले एनएसए हैकिंग टूलकिट रिसाव से लिया गया था। हमने सीआईए की वॉल्ट 7 फाइलों के समान रिसाव पर रिपोर्ट की है, जिसमें विभिन्न प्रकार के कामकाजी शोषण भी शामिल हैं जिनका उपयोग किसी भी पल में हैकर द्वारा समान मैलवेयर लिखने के लिए किया जा सकता है।

किल स्विच

कुछ अज्ञात सुरक्षा शोधकर्ता जो उपनाम "मालवेयरटेक" द्वारा जाते हैं, वे एक डोमेन पंजीकृत करते हैं जो वानाक्रिया के कोड में पाया गया था जो सॉफ़्टवेयर के प्रसार को रोकता था। आप देखते हैं, हर बार मैलवेयर कंप्यूटर पर चलने पर, यह जांचने के लिए जांच करेगा कि डोमेन मौजूद है या नहीं (यह iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com है, वैसे भी)। इसे पंजीकृत होना चाहिए, मैलवेयर उससे कनेक्ट करने में सक्षम होगा और ऐसा करने पर तुरंत फैल जाएगा। ऐसा लगता है कि जिसने लिखा है, वह पानी का परीक्षण करना चाहता था और चीजों को पूरी तरह से खराब होने के मामले में आकस्मिक योजना थी। इस भयानक पल ने कम से कम अब तक अधिक विनाश को तोड़ने से ransomware को रोक दिया।

यहां गंभीर सत्य है: यहां कोई ख़ुशी नहीं है। कोड को कम करें, और आप उन टुकड़ों को आसानी से ढूंढ सकते हैं जहां एप्लिकेशन WinAPI फ़ंक्शन "InternetOpenURLA ()" या "InternetOpenA ()" कहता है। आखिरकार, आप स्निपेट को संपादित करने में सक्षम होंगे जहां यह मारने के लिए कनेक्ट करने का प्रयास करता है स्विच डोमेन। ऐसा करने के लिए इसे असाधारण कुशल प्रोग्रामर की आवश्यकता नहीं होती है, और यदि कुछ हैकर को वन्नाक्री का एक नया संस्करण बनाने के लिए उज्ज्वल विचार मिलता है, तो मारने वाले स्विच के साथ हर किसी को अपने सिस्टम को पैच करने से पहले संपादित किया जाता है, तो प्रसार जारी रहेगा। अधिक उद्यमी हैकर बिटकॉइन खाते को भी संपादित करेंगे कि भुगतान करना चाहिए और भारी लाभ कमाएं।

विभिन्न हत्या स्विच डोमेन के साथ वानाक्रिया के संस्करण जंगली में पहले से ही देखे जा चुके हैं, और हमने अभी तक पुष्टि नहीं की है कि एक हत्या स्विच के बिना संस्करण दिखाई दिया है या नहीं।

तुम क्या कर सकते हो?

क्या हुआ इसके प्रकाश में, माइक्रोसॉफ्ट ने पैच के साथ तेजी से जवाब दिया है, यहां तक कि विंडोज एक्सपी जैसे असमर्थित ऑपरेटिंग सिस्टम संस्करणों को भी कवर किया गया है। जब तक आप अपने सिस्टम को अद्यतित रखते हैं, आपको एसएमबी-स्तरीय संक्रमण का अनुभव नहीं करना चाहिए। हालांकि, यदि आप फ़िशिंग ईमेल खोलते हैं तो भी आप संक्रमण का सामना कर सकते हैं। याद रखें कि ईमेल संलग्नक के रूप में भेजे गए निष्पादन योग्य फ़ाइलों को कभी भी नहीं खोलें। जब तक आप थोड़ी सी समझदारी का प्रयोग करते हैं, तब तक आप हमले से बचने में सक्षम होना चाहिए।

सरकारी संस्थानों के लिए जो हैक हो गए हैं, ऐसा नहीं होगा अगर वे आसानी से अपने मिशन-महत्वपूर्ण प्रणालियों को वायु-अंतर करेंगे।

क्या हालिया अमेरिकी सुरक्षा लीक में हैकर्स को शोषण लागू करने के बाद हमें और साहसी हमलों की उम्मीद करनी चाहिए? हमें बताएं कि आप एक टिप्पणी में क्या सोचते हैं!