पासवर्ड हैशिंग क्या है (और यह कैसे काम करता है)?

यदि आप अपने जैसे इंटरनेट की लगातार अस्वीकार कर रहे हैं, तो आपको एक ऐसा ईमेल प्राप्त हुआ है जो आपको ऐसा ईमेल प्राप्त हो:

प्रिय मूल्यवान ग्राहक,

हाल ही में, हमारी वेबसाइट हमारे कॉर्पोरेट नेटवर्क पर साइबरटाक से पीड़ित हो गई। सभी पासवर्ड एन्क्रिप्ट किए गए थे, लेकिन सावधानी के तौर पर हमें अपने सभी ग्राहकों को तुरंत अपने पासवर्ड रीसेट करने की आवश्यकता है।

धन्यवाद।

तो, एक उल्लंघन था, आपकी कुछ जानकारी, जिसमें आपके एन्क्रिप्टेड पासवर्ड शामिल थे, लीक हो गए थे। क्या आपका खाता जोखिम में है?

संक्षिप्त उत्तर: हाँ, लेकिन क्यों?

इसे समझने के लिए, आपको "पासवर्ड हैशिंग" की अवधारणा को समझना होगा।

हैश क्या है?

एक हैश वर्णों की एक अद्वितीय स्ट्रिंग के रूप में किसी भी डेटा का प्रतिनिधित्व करने का एक तरीका है। आप कुछ भी कर सकते हैं: संगीत, फिल्में, आपका नाम, या यह आलेख। रूपक रूप से बोलते हुए, हैशिंग आपके डेटा पर "नाम" असाइन करने का एक तरीका है। यह आपको किसी भी लंबाई का इनपुट लेने की अनुमति देता है और इसे हमेशा वर्णों की एक स्ट्रिंग में बदल देता है जो हमेशा एक ही लंबाई है। जाहिर है, ऐसा करने के लिए कई विधियां (एल्गोरिदम) हैं।

सबसे लोकप्रिय हैशिंग एल्गोरिदम में से कुछ:

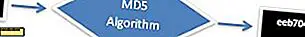

- एमडी 5 - किसी भी डेटा को देखते हुए एक अद्वितीय 32 चरित्र हैश वापस आ जाएगा।

- SHA1 - किसी भी डेटा को देखते हुए एक अद्वितीय 40 वर्ण हैश वापस आ जाएगा।

- SHA256 - किसी भी डेटा को देखते हुए एक अद्वितीय 64 चरित्र हैश वापस आ जाएगा; राष्ट्रीय सुरक्षा एजेंसी द्वारा डिजाइन किया गया।

आइए एक साधारण उदाहरण देखें:

मेरा नाम "जैमीन बेकर" है

मेरे नाम का एमडी 5 हैश प्रतिनिधित्व है:

eeb7048c69b088739908f5f5144cd1f5

मेरे नाम का SHA1 हैश प्रतिनिधित्व है:

ae480b717c08b6ab36a85075864e35b9c528d7c5

मेरे नाम का SHA256 हैश प्रतिनिधित्व है:

a477cc14eae5fd94fe4cb20b36ec80ac6983bad44973ae7f4f230010f01289b0

हैशिंग सुरक्षित क्यों है?

हैशिंग सुरक्षित कारण सरल है: हैशिंग एक ही तरह का ऑपरेशन है। उन्हें उलट नहीं किया जा सकता है। "Eeb7048c69b088739908f5f5144cd1f5" स्ट्रिंग को देखते हुए, "जेमिन बेकर" लौटने के लिए एमडी 5 हैश को रिवर्स करने का कोई तरीका नहीं है। यह गणितज्ञों और प्रोग्रामरों ने एमडी 5 हैशिंग एल्गोरिदम की संरचना के तरीके के कारण किया है, और यह "पी बनाम एनपी" नामक एक मौलिक कंप्यूटर विज्ञान समस्या पर वापस आ गया है। पी और एनपी केवल दो वर्गों के एल्गोरिदम हैं।

अधिकांश हैशिंग एल्गोरिदम एनपी के अंतर्गत आते हैं जिसका अर्थ है कि उन्हें तुरंत गणना की जा सकती है। हालांकि, गैर-हैशिंग एल्गोरिदम (यानी "eeb7048c69b088739908f5f5144cd1f5" -> "जैमिन बेकर") पी कक्षा के अंतर्गत आते हैं और केवल कुशलतापूर्वक बहुपद समय में हल किया जा सकता है (यानी क्वांटम कंप्यूटर का उपयोग करके आज और अधिक उन्नत हो सकता है)।

तो सुरक्षा के लिए यह अच्छा क्यों है?

मान लें कि आप किसी वेबसाइट की सदस्यता लेते हैं और पासवर्ड "12345" चुनते हैं। तत्काल, वह वेबसाइट आपके पासवर्ड को हैश, शायद SHA1 के साथ, और इसे डेटाबेस में संग्रहीत करेगी। अब जब भी आप लॉगिन करेंगे, वेबसाइट आपके पासवर्ड को दोबारा दिखाएगी और डेटाबेस में संग्रहीत एक से इसकी तुलना करेगी। यदि वे मेल खाते हैं, तो आपको सफलतापूर्वक प्रमाणित किया जाएगा। यदि वेबसाइट का उल्लंघन किया जाता है, और पासवर्ड डेटाबेस लीक हो जाता है तो आपका पासवर्ड "8cb2237d0679ca88db6464eac60da96345513964" और "12345" के रूप में दिखाई देगा।

हैश अटैक रणनीतियां

तो, हमलावर के पास मेरे पासवर्ड का हैश संस्करण है और इसे 12345 पर वापस करने का कोई तरीका नहीं है। मेरे पास चिंता करने की कोई बात नहीं है, है ना? गलत!

एक विधि जिसे आमतौर पर हैश से सादा पाठ पासवर्ड प्राप्त करने के लिए उपयोग किया जाता है उसे ब्रूट फोर्स अटैक कहा जाता है। इस हमले में, हमलावर एक विशाल शब्दसूची के माध्यम से चलाएगा और प्रत्येक शब्द को हैशिंग एल्गोरिदम के साथ हैश। फिर वे शब्द सूची में हैश की तुलना डेटाबेस से प्राप्त की गई हैं। यदि वर्डलिस्ट से हैश डेटाबेस में से किसी एक से मेल खाता है, तो वे केवल मूल शब्दसूची में संबंधित सादा पाठ पासवर्ड ढूंढ सकते हैं। अनुभवी हमलावर शक्तिशाली सॉफ़्टवेयर के साथ मिलकर बहुत बड़ी वर्डलिस्ट का उपयोग करेंगे, जो एक सेकंड की पासवर्ड संभावनाओं के माध्यम से चलाने के लिए होगा।

हमले की एक अन्य विधि हैश टकराव बनाकर हैशिंग एल्गोरिदम का फायदा उठाने का प्रयास करती है। एक हैश टकराव तब होता है जब डेटा के दो अलग-अलग सेट एक ही हैश को हल करते हैं, और यह दुर्लभ है, लेकिन यह घातक हो सकता है। यह हमलावर को उन वर्णों की एक स्ट्रिंग उत्पन्न करने की अनुमति देगा जो आपका पासवर्ड नहीं है, लेकिन फिर भी यह आपके खाते में लॉग इन करने में सक्षम है क्योंकि यह उसी हैश उत्पन्न करता है।

निष्कर्ष

हैशिंग एल्गोरिदम अधिक से अधिक उन्नत हो रहे हैं। गणितज्ञ और कंप्यूटर वैज्ञानिक लगातार टकराव की कम संभावनाओं के साथ क्रिप्टोग्राफिक हैशिंग एल्गोरिदम तैयार कर रहे हैं। हालांकि, यह याद रखना महत्वपूर्ण है कि इससे कोई फर्क नहीं पड़ता कि हैशिंग एल्गोरिदम कितना मजबूत है, इसे हमेशा ब्रूट फोर्स अटैक का उपयोग करके क्रैक किया जा सकता है। अच्छी खबर यह है कि आप इन हमलों के खिलाफ आसानी से बचाव कर सकते हैं साथ ही सर्वोत्तम अभ्यास पासवर्ड नीति का पालन कर सकते हैं।

- आकार मायने रखता है - अब तक मूल पासवर्ड जितना कम होगा, वह एक वर्डलिस्ट पर दिखाई देगा

- अनुमानित मत बनें - "पासवर्ड" और "myname123" जैसे शब्दों का उपयोग करने से बचें

- विशेष पात्रों, संख्याओं, ऊपरी और छोटे अक्षरों के मिश्रण का उपयोग करें

हैशिंग पर आपके विचार क्या हैं? नीचे दिए गए टिप्पणी में अपने विचार साझा करें।

छवि क्रेडिट: ग्लास ऑनलाइन फिंगरप्रिंट को बढ़ाना BigStockPhot